2. 中国科学院信息工程研究所 信息安全国家重点实验室, 北京 100093

2. State Key Laboratory of Information Security, Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100093, China

在信息技术迅速发展的大背景下, 能源产业尤其是电力产业与信息技术的结合越来越紧密, 随着电网信息化建设的不断发展, 信息系统已经成为开展电网业务的关键组成部分。

电力产业是国家支柱型产业, 其供电水平及安全状况直接关系到企业的发展和人民的日常生活。电力业务繁多复杂, 其数据种类众多、数据量庞大, 并且对数据的安全性要求较高。在各个业务环节的开展过程中, 系统需要不断地与历史数据进行交互, 同时产生大量的新数据并将其存储起来以便再次使用。这些数据的可靠存储是保证系统稳定运行的基础。

然而在系统实际运转过程中, 任何断电、系统故障和人为不当操作等都有可能造成关键数据的丢失, 进而导致业务停滞, 甚至给企业带来难以预计的经济损失, 同时给人们的生活造成诸多不便, 各种自然灾害(如火宅、水灾、地震等)和人为灾难(如误操作、病毒等)也可能造成重要数据丢失进而影响系统的正常运行。

为保证电力产业信息系统在遭遇灾害时仍然能够正常运行并迅速恢复业务连续性, 本文结合区块链和密码学相关技术, 提出一种新的电力数据容灾备份方案, 以提升系统效率和可靠性。

1 相关研究数据容灾技术通过创建多个数据备份, 在系统遭遇灾难时提供可快速读取、恢复现有系统的数据对象。数据容灾备份应保障系统中业务数据的一致性、可靠性和完整性。进一步地, 对于数据种类众多、数据量庞大且具有高安全性要求的电力数据, 数据容灾备份应具有可扩展性并且包含数据隐私保护机制。

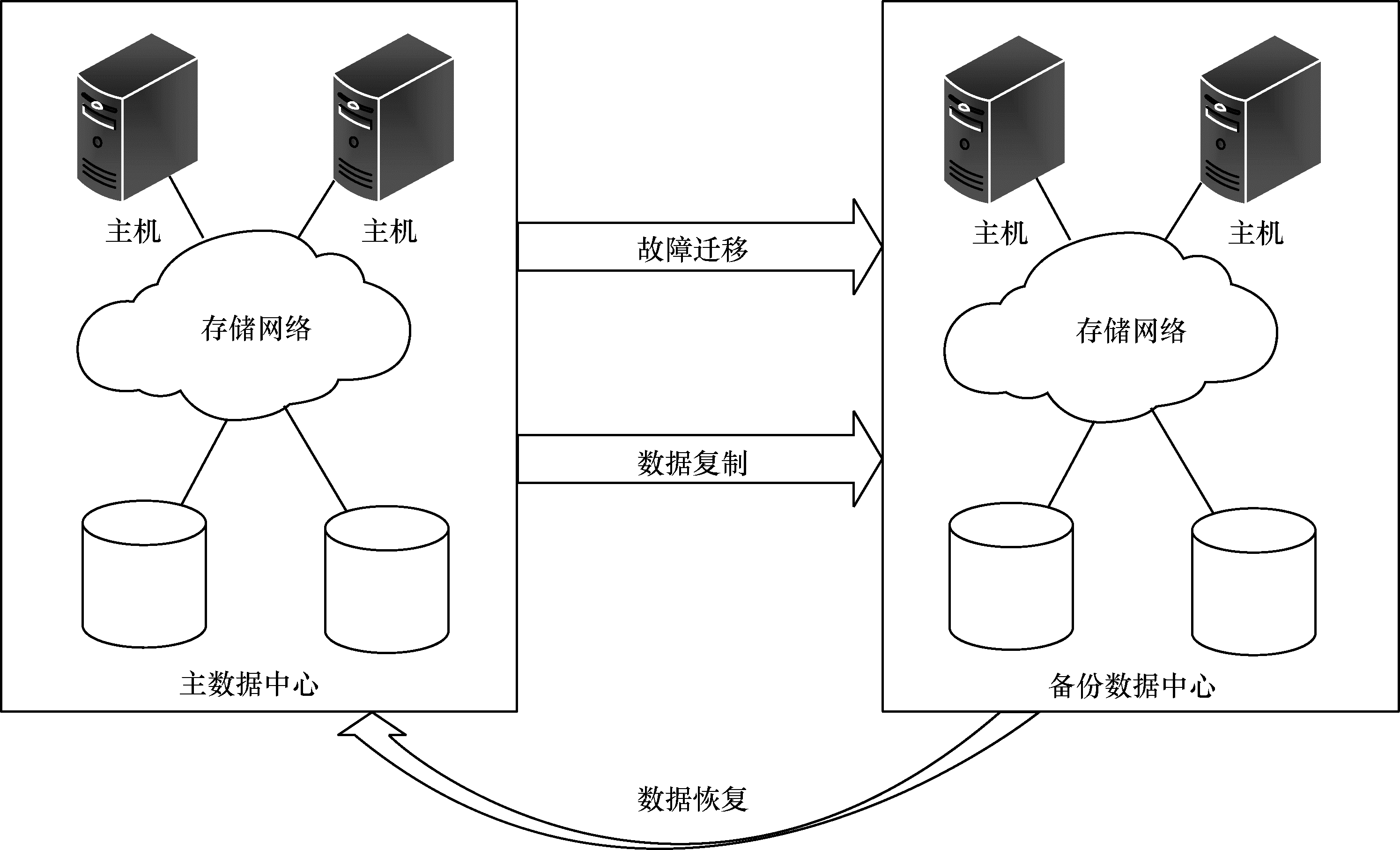

1.1 传统数据容灾备份技术传统数据容灾备份技术通常依赖于中心化的技术, 即分别设立主数据中心和备份数据中心, 如图 1所示。主数据中心存储业务数据, 并将其中数据实时或分批次复制到本地备份系统和备份数据中心。备份数据中心通常在异地建立和维护[1-2], 通过地理上的分散性或增加冗余备份数量, 分散数据损坏风险, 提升数据及相关业务对灾害的抵御能力。当主数据中心数据出现故障时, 根据实情从本地备份系统或备份数据中心恢复数据, 或者将数据网络切换至备份数据中心, 从而最大限度地减少损失, 保证系统的正常运行。

|

Download:

|

| 图 1 传统数据容灾备份框架 | |

传统数据容灾备份技术依赖网络进行实时备份和数据恢复, 存储区域网络(Storage Area Network, SAN)[3]、基于IP网络的存储区域网络(IP-SAN)[4]等网络存储技术的提出和升级是传统数据容灾备份技术得以发展的有力技术支撑, 涌现了包括EMC公司的远程容灾备份软件SRDF、IBM公司自主设计的GDPS(Geograpgically Dispersed Parallel Sysplex)等在内的一系列灾备技术。然而传统数据容灾备份技术存在以下不足:

1) 主要依赖于备份数据中心, 一旦备份数据中心出现故障, 数据将无法有效恢复。

2) 为保证与主数据中心的地理隔离, 备份数据中心建设时需要企业投入大量的硬件资源, 当数据规模不断扩大时将大幅增加企业的数据灾备成本。

3) 增加数据冗余备份数量的方式可能会造成大量资源浪费。

4) 无法有效验证数据的一致性和完整性, 备份方式缺乏灵活性。

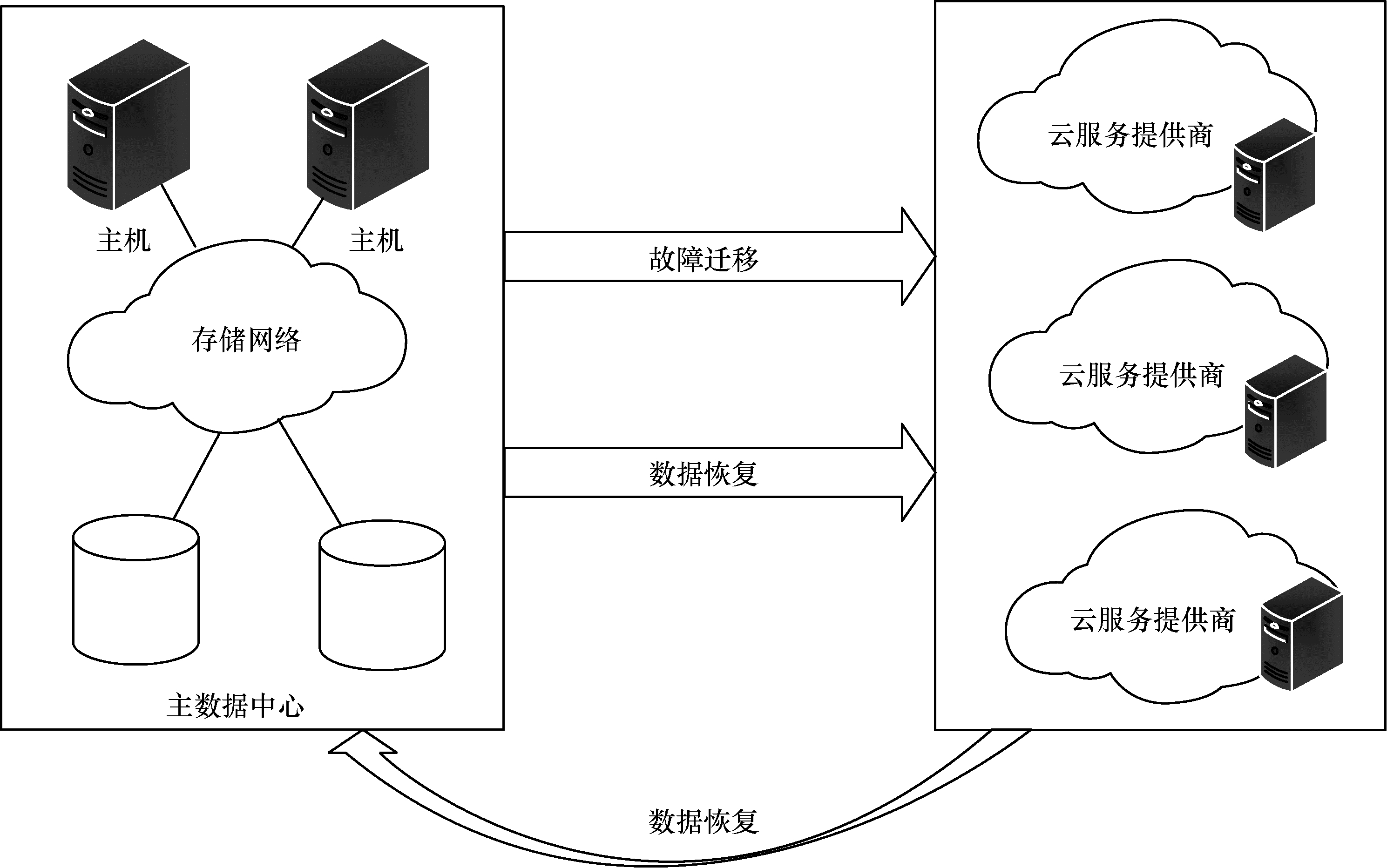

1.2 基于云存储的数据容灾备份技术云计算的出现给企业提供了方便易用的存储和计算服务, 能有效节省企业运营成本, 整合资源, 在一定程度上避免重复计算和存储, 并能实现跨平台服务, 具有灵活性。随着云计算在各行各业的深度应用和发展, 越来越多的企业和政府使用基于云存储的数据容灾备份解决方案, 有效降低了数据容灾系统的建设、维护难度及成本。基于云存储的数据容灾备份框架如图 2所示。

|

Download:

|

| 图 2 基于云存储的数据容灾备份框架 | |

文献[5]提出了容灾即服务的概念, 尝试使用云计算技术为个人或企业提供数据容灾备份服务, 并实际对比测试了RUBiS系统在自建数据灾备数据中心和使用云存储服务2种模式下的容灾成本。通过对比发现, 使用云存储服务实现数据容灾备份的方式在降低成本上具有显著优势。此外, 云存储弹性扩展的特点使得这一技术能更好地应对数据规模的扩大。文献[6]提出一种基于管道同步的云备份方法, 与传统数据容灾备份技术相比, 该方法能保证备份数据的一致性, 同时减少数据同步时的响应时间。此后, 为进一步提升基于云存储数据容灾备份的可用性和效率, 研究者针对不同应用场景开展了一系列研究, 例如:文献[7]建立了基于教育云平台Ren[8]的点对点企业数据备份模型; 文献[9]针对物联网系统云存储中多用户访问的场景提出一种文件备份方法, 以达到最小化用户访问开销的目的。

虽然基于云存储的数据容灾备份技术在降低容灾成本和提升数据一致性、系统扩展灵活性等方面具有优势, 但这种利用云存储提供第三方数据灾备的技术, 仍存在以下风险和不足:

1) 通常情况下不能保证云服务提供商完全可靠, 若企业或政府将关键数据备份至云服务器中, 云服务器可能会对数据进行篡改或窥探, 使数据隐私性受到严重威胁, 不能保证数据的一致性。

2) 依赖一个中心化的第三方, 一旦云平台出现故障或彻底崩溃, 将损失大量数据, 威胁到企业数据的安全性和存储的可靠性。如亚马逊提供的简单存储服务, 于2009年2月和7月发生过2次中断, 使完全依赖于该存储服务的系统陷入瘫痪, 而此类现象在主流的云服务提供商微软、Google、Rackspace等也有出现, 给云服务提供商以及相关用户都带来了巨大的损失。为降低单点失效的风险, 有研究者提出使用多个云平台协同存储的模式(富云模式)备份数据, 实现数据容灾, 但这样的方式涉及平台众多, 难于管理, 如何解决跨平台之间数据统一和高效调度的问题, 以及保证数据可靠性和完整性都具有极大的挑战。

1.3 基于区块链的数据容灾备份技术区块链技术以其不可篡改、去中心化、可追溯等特点为数据容灾备份的设计拓展了新思路。区块链本身具有多点冗余备份的功能, 基于区块链的分布式文件系统IPFS(Inter Planetary File System)[10]就结合纠错码来提供数据冗余备份服务。国内区块链技术服务商众享比特也提出了ChainSQL技术, 同时针对异地多活容灾和数据多点备份的场景分别推出了众享多活数据库中间件(AlAisc)和众享数据库灾备中间件(AlBisc)2个产品。然而, 对基于区块链的数据容灾备份技术, 现有的相关研究仍处于探索阶段, 也没有综合考虑企业的实际需求。因此, 针对电力产业的场景定制契合电力数据特点的新型数据容灾备份技术具有重要意义。

2 相关研究 2.1 区块链区块链技术起源于比特币[11], 从数据角度看, 区块链[12-13]本质上是一种分布式数据库。通过共识机制, 区块链网络中的节点共同维护一个按时间先后记录、不可篡改的账本。区块链经发展现已成为一种融合分布式数据存储、点对点传输、共识机制、加密算法等多种计算机技术的新型应用模式。

在区块链系统中, 一段时间内产生的所有(交易)数据会被打包成一个区块, 所有的区块会按照时间顺序依次排列, 形成区块链。系统中的所有参与者(即节点)均拥有相同的区块链备份, 并且任何节点都无法对其进行修改。在每一个区块被写入区块链之前, 系统中的所有节点都需要共同运行共识算法[14-16], 并根据共识结果决定该区块的写入权限属于哪个代表节点。此外, 其他节点还需要对代表节点提交的新区块进行有效性及正确性验证。当且仅当超过一定比例的节点都认证通过之后, 该区块才可真正被添加到区块链上, 从而实现多实体间的信息共享和一致决策, 确保交易信息的不可篡改和可追溯。

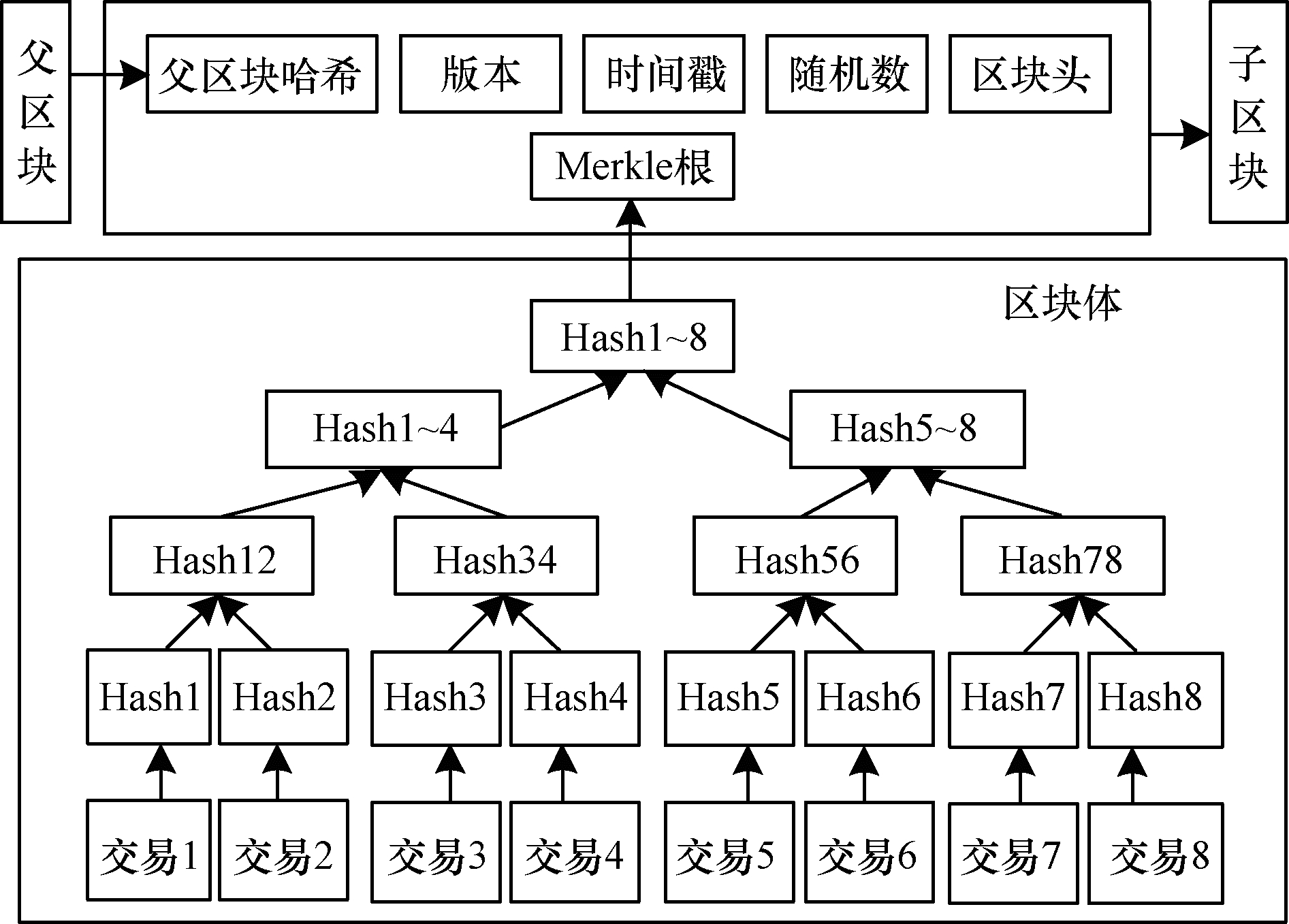

一般的区块链具有如图 3所示的结构, 为高效校验整个数据的完整性, 区块链使用Merkle树[17], 从而实现使用部分哈希值就能校验整个数据的完整性。本文方案将每一个备份的数据块视为一笔交易记录在区块链中, 以保证备份数据的完整性。

|

Download:

|

| 图 3 区块链的一般结构 | |

AONT(All or Nothing Transform)作为一种加密模式, 通常与对称加密算法结合以实现强不可区分的数据加密机制。假设一种对称加密算法将明文序列f1, f2, …, fs转换为密文序列c1, c2, …, ct, 强不可区分性要求在解密所有密文消息之前必须确定任何一个明文消息在计算上都是不可行的。

本文借鉴基于包转换的ANOT方案[18], 其中包括如下算法:

算法1 包转换算法

输入 固定公开密钥K*, 原始消息序列f1, f2, …, fi, …, fs

输出 伪消息序列

随机选择一个密钥Kr

For i∈[1, s] do

hi=EncK*(

End For

令s′=s+1

算法2 逆包转换算法

输入 固定公开密钥K*, 伪消息序列

输出 原始消息序列f1, f2, …, fi, …, fs

For i∈[1, s] do

hi=EncK*(

End For

Kr=

For i∈[1, s] do

fi=

End For

上述算法中Enc表示对称加密算法。在本文方案中, 最后一个伪随机消息

门限秘密分享指将一个秘密划分为多份交由多个用户保管, 只有获得达到一定阈值的秘密分量才能恢复原始秘密。本文使用门限秘密分享方案, 一方面分散了节点的权利, 可保证备份数据机密性, 另一方面使得方案能够保证冗余备份的可靠性, 并有效节省节点的存储开销。

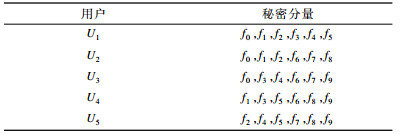

本文使用传统的(q, n)门限秘密分享方案, 即秘密在n个用户之间分享, 任意q个用户持有的秘密分量可以恢复原始秘密。具体方法如下:将原始秘密分成Cnq-1份, 每个用户持有Cn-1q-1份秘密分量, 然后利用组合数学的方法为每个用户分配秘密。例如在(3, 5)门限方案中, 将原始秘密拆分为C52=10份, 每个用户持有C42=6个秘密分量, 设用户序列为U1, U2, …, U5, 拆分后的秘密编号为f0, f1, …, f9, 则可构造如表 1所示的分配表, 为用户每一个5选3组合分配一个秘密分量。

|

下载CSV 表 1 (3, 5)门限方案秘密分配表 |

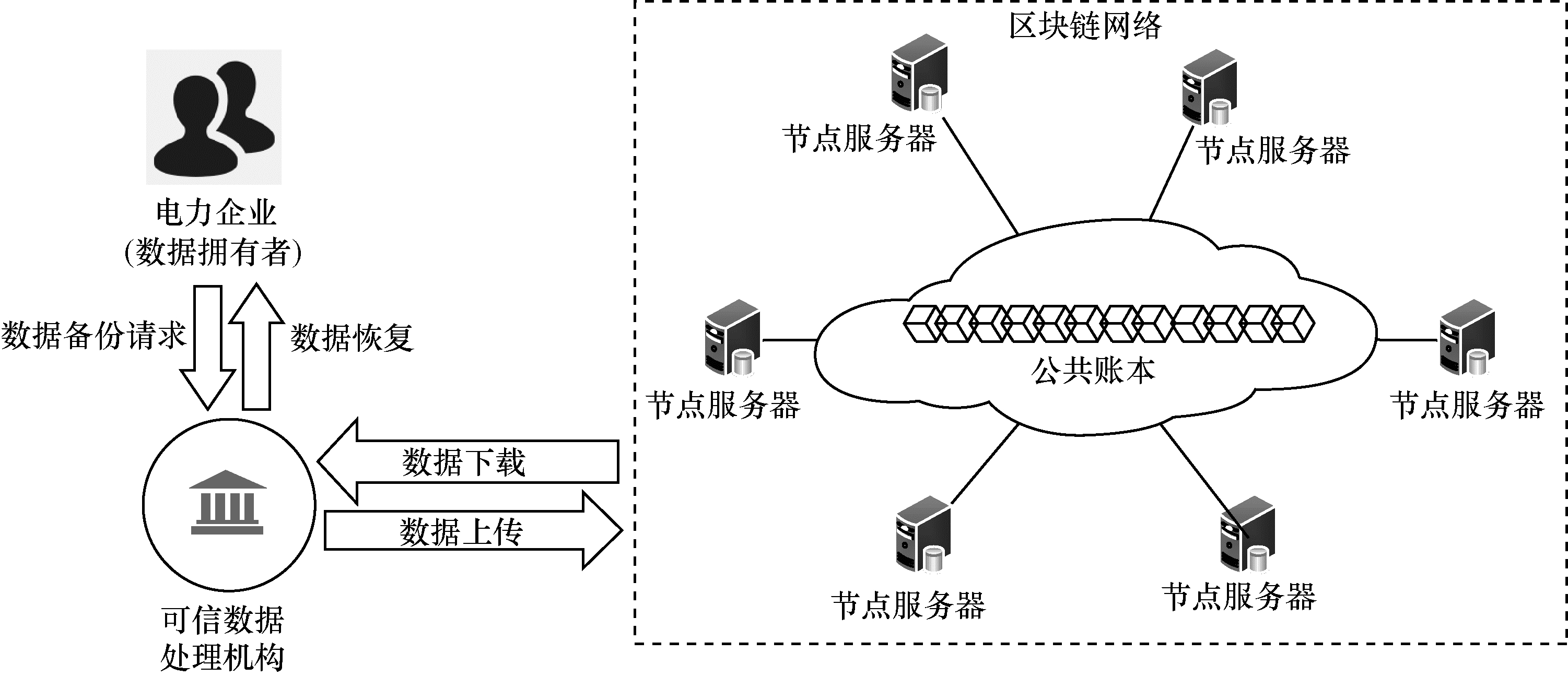

在本文方案中, 通过对电力企业的业务数据进行一系列处理, 将其备份存储至区块链中。当电力企业本地存储的业务数据因自然或人为灾难被损坏时, 可通过区块链中的数据备份实现快速校验和数据恢复。一个基于区块链技术的电力数据容灾备份系统包括原始数据拥有者(企业)、可信数据处理机构以及区块链网络, 其中区块链网络中包括多个参与共识的节点服务器, 系统模型如图 4所示。

|

Download:

|

| 图 4 基于区块链的电力数据容灾备份模型 | |

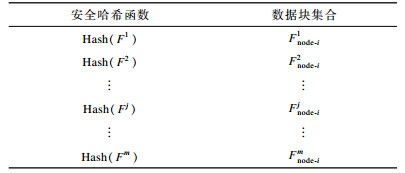

假设区块链网络中有n个存储能力相同的存储节点, 并且至多有t个节点可能出现故障, 有m个待备份的原始数据F1, F2, …, Fj, …, Fm, 根据最优的划分方法, 将每个待备份的原始数据Fj分为s个不同的数据块F1j, F2j, …, Flj, …, Fsj。第i个节点的数据存储形式如表 2所示, 其中Fnode-ij表示节点i存储的第j个原始数据的数据块集合。

|

下载CSV 表 2 第i个节点的数据存储形式 |

本文建立基于区块链技术的电力数据容灾备份模型, 以保证即使区块链网络中至多有t个节点出现故障, 剩余节点都可以恢复一份完整的数据备份, 实现最优化的节点数据存储, 并且保证数据的一致性、机密性和不可篡改性。

4 电力数据容灾备份方案 4.1 设计思想对于电力企业产生的业务数据, 可信数据处理机构首先对数据进行预处理, 包括去除噪声或错误数据、类型转换等(本文不关注原始业务数据的预处理)。然后对原始数据进行分块, 并利用AONT将原始数据块序列转换为强不可区分的伪消息数据块序列。可选地, 对于隐私数据, 系统可对伪消息数据块进行加密。在此基础上, 基于门限秘密共享方法将数据块分配到各个区块链节点中备份存储。为进一步提升查询和备份恢复的效率, 区块链中的每一个节点维护一个表格(如表 1所示), 并使用文献[19]提出的布谷鸟哈希算法解决哈希冲突问题, 从而以较少的计算开销换取较大的空间。当电力企业需要下载某个备份数据时, 向可信数据处理机构提交申请, 机构下载任意n-t个节点中该备份数据哈希对应的数据块集合, 经过解密和ANOT逆转换, 最终合并成完整的数据返回给电力企业。

4.2 具体算法基于系统模型假设, 本文方案分为数据上传和数据下载2个阶段。

4.2.1 数据上传假设需要上传备份的一个原始数据为Fj, 区块链网络中有n个存储能力相同的存储节点, 且至多有t个节点可能出现故障, 则可信数据处理机构首先将Fj分为s-1=Cnt-1-1份数据块, 即F1j, F2j, …, Flj, …, Fs-1j, 然后利用包转换ANOT算法将该序列转换为强不可区分序列

本文方案通过安全哈希函数重新构造包转换ANOT算法, 以提高算法效率。假设PRF为伪随机函数, 数据上传算法描述如下:

算法3 数据上传算法

输入 待上传备份的原始数据Fj, 包含n个存储节点的集合Node={node-1, node-2, …, node-n}, 至多允许出现故障的节点数t

输出 秘密分配表TableFj

1.将Fj分为s-1=Cn-1t-1份数据块, 即F1j, F2j, …, Flj, …, Fs-1j

2.选择一个随机密钥Kr

3.For i∈[1, s-1] do

4.

5.hi=Hash(

6.End For

7.

8.随机选择一个对称加密密钥K

9.For i∈[1, s] do

10.

11.End For

12.令

13.根据2.3节中的门限秘密分享方案, 构造

14.返回密钥K、TableFj

在上述算法中, 密钥K被保存到可信数据处理机构, 可信数据机构根据TableFj分配给节点相应的秘密分量。每个节点在本地维护一个如表 2所示的表, 由于电力数据量庞大的特点, 为解决哈希冲突, 可使用布谷鸟哈希算法。进一步地, 为提高搜索效率, 可使用完美哈希算法。

4.2.2 数据下载当电力企业需要下载数据时, 向可信数据处理机构提交申请, 可从区块链中任意n-t个节点中下载该备份数据哈希对应的数据块集合Fjnode-i, 经过解密和ANOT逆转换, 还原原始备份数据。数据下载算法描述如下:

算法4 数据下载算法

输入 待下载的数据哈希Hash(Fj), 任意n-t个节点集合node*-i(i ∈[1, n-t])

输出 原始数据Fj

1.从这n-t个节点的表格中, 下载对应的数据块

2.For i∈[1, s] do

3.

4.End For

5.For i∈[1, s-1] do

6.hi=Hash(

7.End For

8.计算Kr=

9.For i∈[1, s-1] do

10.Fij=

11.End For

12.返回原始数据

本文方案具有以下特点:1)即使区块链网络中至多有t个节点出现故障, 剩余节点都可以恢复一份完整的数据备份, 保证了数据备份的可靠性; 2)通过使用AONT方案结合对称加密算法生成相应的密文数据, 保证了电力数据的机密性; 3)门限秘密分享方案的使用, 能在实现可靠数据备份的同时, 有效节省节点存储空间; 4)将数据分散备份至区块链中的节点进行存储, 利用区块链本身的性质保证了备份数据的一致性、不可篡改性和完整性。

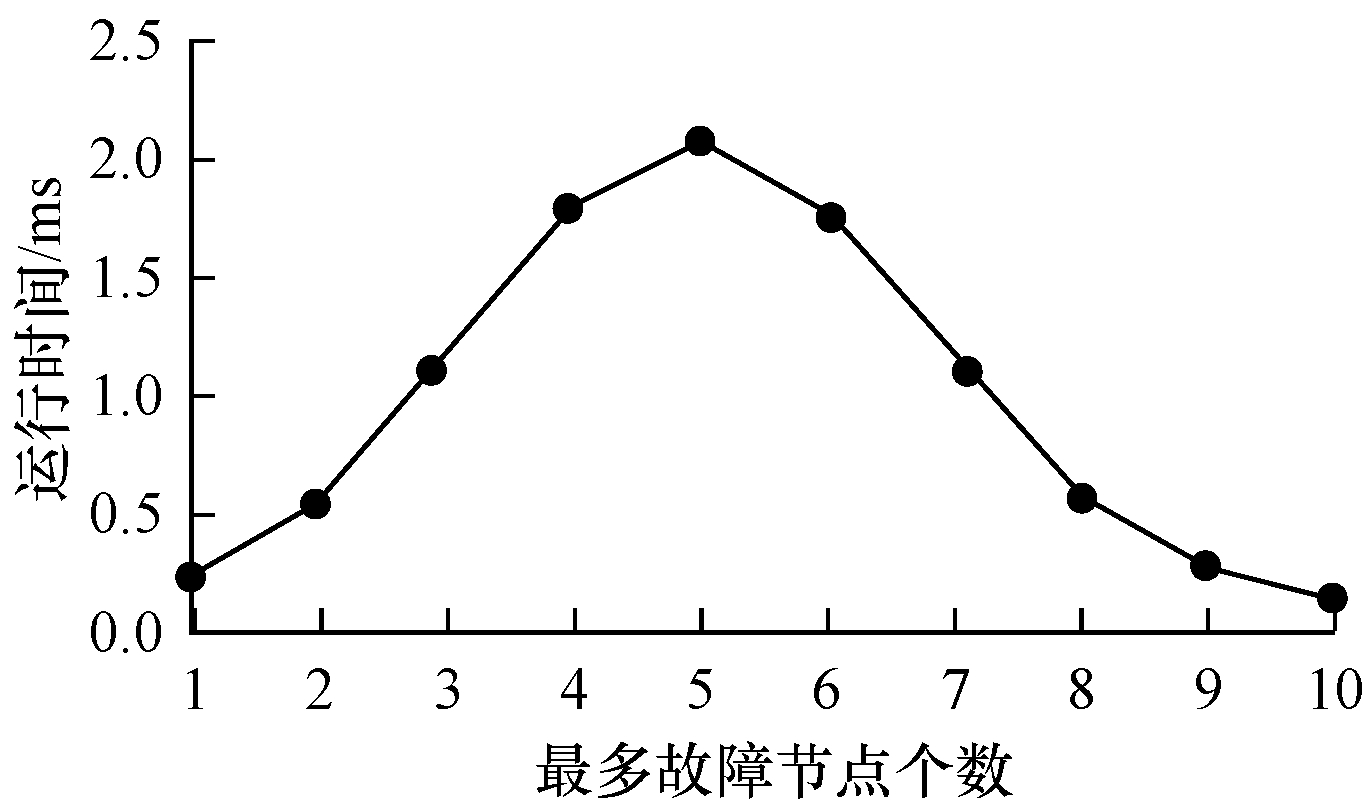

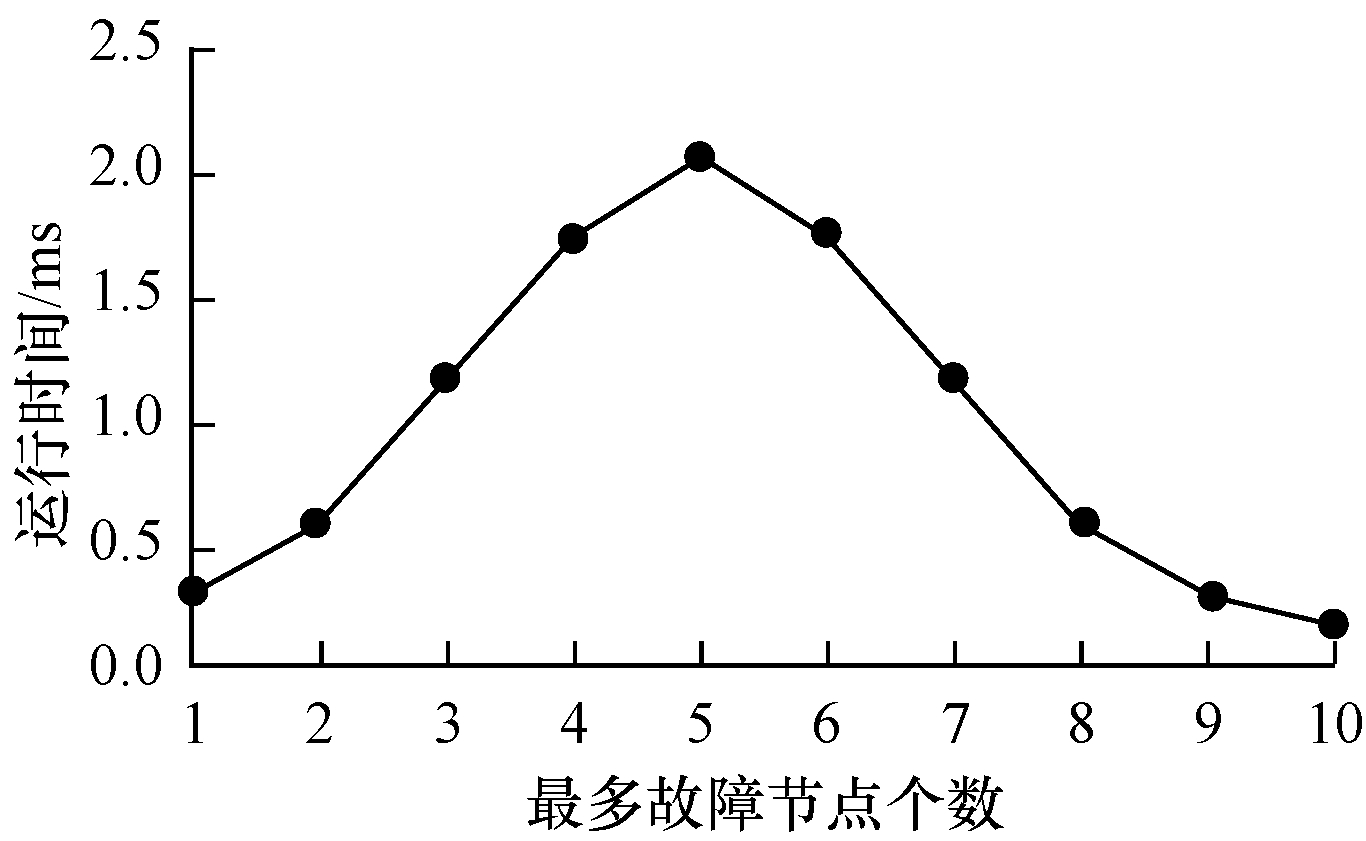

为进一步验证本文方案的效率, 依照图 4所示的系统模型, 本文在开源区块链平台以太坊上实现原型系统, 主要包括数据上链、数据下载2个算法的实现。实验环境为Ubuntu 16.04操作系统gcc 5.4.0编译器Intel(R) Core(TM) i7-4790 CPU@3.60 GHz。在算法的实例化选择上, 伪随机函数PRF选择HMAC-SHA256, Hash函数选择cshake128, 对称加密函数选择AES, 假设区块链网络中存储节点数为12, 原始数据大小为10 MB。如图 4所示, 整个备份过程中的通信开销主要包括可信数据处理机构和区块链网络之间的数据传输, 以及区块链网络内部账本与节点服务器之间的数据传输, 这两部分均与最大出现故障的节点数t有关, 同时t也影响了数据上传与数据下载算法的运行时间, 因此, 本文对t与通信开销和数据下载算法运行时间的关系进行分析。当区块链网络中最多出现1个~10个故障节点时, 算法运行1 000次数据上传和数据下载的平均运行时间如图 5和图 6所示。

|

Download:

|

| 图 5 数据上传运行时间 | |

|

Download:

|

| 图 6 数据下载运行时间 | |

数据上传和数据下载算法的运行时间与原始数据被分成的块数相关, 当t=(n-1)/2时算法最耗时, 实验结果与此相符。对t与通信开销的关系分析如下:假设原始数据的长度为M, 任意n-t个用户持有的秘密分量可以恢复原始秘密, 将原始秘密分成

本文结合区块链和密码学技术, 设计一个电力数据容灾备份方案, 以保证备份数据的一致性、不可篡改性和机密性。相较于传统的容灾备份技术和基于云存储的容灾备份技术, 本文方案能够减少基础设施建设的开销, 规避单点失效的风险, 增强可扩展性。下一步拟将该方案应用于实际的电力系统, 并结合具体业务需求加以优化。

| [1] |

顾启超, 刘晓洁, 李涛, 等. 一种多点容灾系统的设计与实现[J]. 计算机应用研究, 2008, 25(8): 2427-2429. (  0) 0)

|

| [2] |

陈鹏, 杨频, 赵奎, 等. 远程容灾系统的设计与实现[J]. 计算机工程与设计, 2011, 32(10): 3247-3250. (  0) 0)

|

| [3] |

HOTS S, METER R V, FINN G.Internet protocols for network attached peripherals[C]//Proceedings of the 6th IEEE/NASA Conference on Mass Storage Systems and Technologies.Washington D.C., USA: IEEE Press, 1998: 1-15.

(  0) 0)

|

| [4] |

WATSON R W.High performance storage system scalability: architecture, implementation and experience[C]//Proceedings of IEEE Conference on Mass Storage Systems and Technologies.Washington D.C., USA: IEEE Press, 2005: 145-159. https://ieeexplore.ieee.org/document/1410731

(  0) 0)

|

| [5] |

WOOD T, CECCHETT E, RAMAKRISHNAN K K.Disaster recovery as a cloud service: economic benefits and deployment challenges[C]//Proceedings of the 2nd USENIX Conference on Hot Topics in Cloud Computing.Boston, USA: USENIX, 2010: 8-15. https://dl.acm.org/citation.cfm?id=1863111

(  0) 0)

|

| [6] |

WOOD T, LAGAR-CAVILLA H A, RAMAKRISHNAN K K.PipeCloud: using causality to overcome speed-of-light delays in cloud-based disaster recovery[C]//Proceedings of the 2nd ACM Symposium on Cloud Computing.New York, USA: ACM Press, 2011. http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.228.1146

(  0) 0)

|

| [7] |

VRABLE M, SAVAGE S, VOELKER G M. Cumulus:filesystem backup to the cloud[J]. ACM Transactions on Storage, 2009, 5(4). (  0) 0)

|

| [8] |

KHAN J I, TAHBOUB O Y.Peer-to-peer enterprise data backup over a Ren cloud[C]//Proceedings of International Conference on Information Technology: New Generations.New York, USA: ACM Press, 2011: 959-964. https://ieeexplore.ieee.org/document/5945364

(  0) 0)

|

| [9] |

HE Dian, LIANG Ying, HANG Zhi, et al.Replicate distribution method of minimum cost in cloud storage for Internet of things[C]//Proceedings of International Conference on Network Computing and Information Security.Guilin, China: [s.n.], 2011: 89-92. https://ieeexplore.ieee.org/document/5948695

(  0) 0)

|

| [10] |

BENET J.IPFS-content addressed, versioned, P2P file system[EB/OL].[2018-12-26].https://arxiv.org/pdf/1407.3561.pdf.

(  0) 0)

|

| [11] |

NAKAMOTO S.Bitcoin: a peer-to-peer electronic cash system[EB/OL].[2018-12-26].https://bitcoincash.org/bitcoin.pdf.

(  0) 0)

|

| [12] |

邵奇峰, 张召, 朱燕超, 等.企业级区块链技术综述[J/OL].软件学报: 1-22[2019-08-20].https://doi.org/10.13328/j.cnki.jos.005775.

(  0) 0)

|

| [13] |

张亮, 刘百祥, 张如意, 等. 区块链技术综述[J]. 计算机工程, 2019, 45(5): 1-12. (  0) 0)

|

| [14] |

KRAFT D. Difficulty control for blockchain-based consensus systems[J]. Peer-to-Peer Networking and Applications, 2016, 9(2): 397-413. (  0) 0)

|

| [15] |

WATANABE H, FUJIMURA S, NAKADAIRA A, et al.Blockchain contract: a complete consensus using blockchain[C]//Proceedings of the 4th Global Conference on Consumer Electronics.Washington D.C., USA: IEEE Press, 2016: 577-578. https://ieeexplore.ieee.org/document/7398721

(  0) 0)

|

| [16] |

ZHENG Zibin, XIE Shaoan, DAI Hongning, et al.An overview of blockchain technology: architecture, consensus, and future trends[C]//Proceedings of IEEE International Congress on Big Data.Washington D.C., USA: IEEE Press, 2017. https://www.computer.org/csdl/proceedings-article/bigdata-congress/2017/08029379/17D45Wc1IHZ

(  0) 0)

|

| [17] |

MERKLE R C.A digital signature based on a conventional encryption function[C]//Proceedings of CRYPTO'87.Berlin, Germany: Springer, 1987: 369-378. https://link.springer.com/chapter/10.1007/3-540-48184-2_32

(  0) 0)

|

| [18] |

RIVEST R L.All-or-nothing encryption and the package transform[C]//Proceedings of 1997 Fast Software Encryption Workshop.Haifa, Israel: [s.n.], 1997: 210-218. https://link.springer.com/chapter/10.1007%2FBFb0052348

(  0) 0)

|

| [19] |

PAGH R, RODLER F F.Cuckoo hashing[C]//Proceedings of European Symposium on Algorithms.Aarhus, Denmark: [s.n.], 2001: 121-133.

(  0) 0)

|

2019, Vol. 45

2019, Vol. 45