面对先进持续性威胁(Advanced Persistent Threat, APT)等新型网络病毒和攻击技术[1], 传统静态防御模式已不能满足网络安全防御要求, 手法单一、措施被动等弊端越发凸显, 因此, 动态目标防御(Moving Target Defense, MTD)成为网络安全领域解决现实问题的重要手段[2]。MTD支持包括软件层、网络层、平台层和数据层的多层系统防御[3], 它通过不断变化的系统与不断变化的攻击面, 使攻击者面对的目标环境更加不确定, 难以展开侦察和攻击行动[4]。平台层MTD也称为平台动态防御, 主要通过平台架构和系统软件等层面的动态变化, 使攻击者无法确定目标平台运行的系统环境, 或者即使发现可利用的漏洞, 也没有时间展开攻击行动。

围绕平台的动态防御问题, 目前研究成果主要集中在底层技术和防御策略等方面。在防御技术实现方面, 文献[5]提出针对内核级、操作系统层面和硬件层面防御的TALENT(Trusted Dynamic Logical Heterogeneity System)技术架构, 文献[6]提出基于云环境的流量和服务动态迁移技术。针对服务器平台防御, 文献[7]提出基于多软件组合配置的虚拟服务器栈技术, 文献[8]提出自清洗入侵容忍(Self-Cleansing Intrusion Tolerance, SCIT)技术框架, 文献[9]提出多态化的软件栈模板构建的服务器池技术。在防御策略方面, 文献[10]提出基于不完全信息动态博弈的最优动态目标防御策略, 文献[11]提出适应性移动目标防御框架(Adaptive Moving Target Defense, AMTD)下的自适应转换策略, 提供由安全警报触发的反应性防御和定时器到期事件触发的主动防御, 文献[12]提出基于安全策略的负载感知动态调度机制, 文献[13]提出基于视图距离的跳变策略等。为检验动态防御效果, 文献[14]提出基于状态转移概率的动态网络防御有效性定量评估方法, 文献[15]构建量化评估通用模型, 文献[16]设计分层攻击表示模型(Hierarchical Attack Representation Model, HARM)。

对于平台动态防御系统而言, 策略和技术是防御中“一体双关”的2个问题, 基于MTD技术的策略是实现平台动态防御的重要环节。在策略设计中, 需要结合实际应用情况解决深层问题。MTD不是一个单纯的跳变问题, 应结合既有平台以及网络的入侵检测系统、监视系统和检测机制, 在策略设计中考虑平台和网络对入侵实施成功检测后状态的响应和针对性跳变, 在实际网络环境的多类型平台情况下实现动态迁移; 入侵检测系统由于技术、机制和其他客观原因存在漏检现象, MTD应考虑漏检之后平台的安全问题, 如通过定时跳变、主动迁移等模式降低防御损失; 成功的网络安全防御系统应考虑多种复杂因素, 设计的策略能够应对现实平台安全防御成功检测和漏检情况下多类型安全防御问题; 防御效果的界定问题, 应结合MTD和平台动态防御原理、技术和策略, 参照传统效能评估指标, 建立科学的平台动态防御效能评估指标。

针对以上问题, 本文通过分析平台动态防御原理, 考虑平台层MTD对入侵检测成功后的事件驱动平台状态迁移, 以及漏检后固定时间间隔的平台迁移, 设计基于事件驱动和定时迁移的平台动态防御策略, 并给出平台动态防御效能评估指标。

1 平台动态防御原理平台动态防御通过时变的系统状态为攻击者营造不确定的网络环境, 使持续性的攻击行为难以为继, 攻击者需要付出更高的成本, 将网络攻防的主动权转向防御一方。网络攻击的类型和方式很多, 需要针对不同的安全需求, 部署调整平台动态防御系统。例如常见的企业网络静态防御系统模型有:在DMZ区部署防火墙, 入侵检测系统(Intrusion Detection Systems, IDS), Web服务器和堡垒主机以及交换机/路由器等设备[17]。防火墙控制访问规则, 仅允许外网用户访问Web服务器的HTTP和FTP服务, 以及堡垒主机上的SMTP服务; IDS监视网络的运行状况, 发现异常行为即刻告警; 内网信任区上的访问控制规则规定DMZ区的Web服务器和内网的主机用户群可以对文件服务器和数据库服务器进行访问; 其他网络节点和端口均进行阻断。攻击者需要从外网经隔离区(Demilitarized Zone, DMZ)攻入内网进行破坏, 要进入内网, 必须先获得DMZ区堡垒主机或Web服务器的root权限。

为防御攻击者从外网进入内网, 本文构建一个面向隔离区的平台动态防御网络, 其拓扑结构如图 1所示。堡垒主机硬件平台采用基于异构平台的应用热迁移技术, 通过虚拟化技术部署构造异构的多种系统平台, 如:堡垒主机H1装载Windows 7操作系统, 堡垒主机H2装载Linux操作系统等, 以及搭载在系统上的多种异构软件, 使进入系统的访问以安全可控的方式随机化地在不同平台上迁移。在Web服务器上使用动态多样化技术, 创建多个具有不同软件架构的虚拟服务器, 通过加设调度器使这些服务器动态地在离线与在线状态切换, 以响应来自外界的服务请求, 同时配置可信控制器来控制调度器以及虚拟服务器的启动和安全。考虑到可信控制器为Web动态多样化技术的关键, 一旦受到破坏, 系统轮转就会瘫痪。因此, 本文考虑将可信控制器配置在堡垒主机上, 通过堡垒主机的动态迁移保护可信控制器。

|

Download:

|

| 图 1 面向DMZ区的平台动态防御网络拓扑示意图 | |

攻击者的攻击杀伤链一般分为:“侦察-访问-编写攻击代码-发起攻击-持续”[18]5个步骤, 完整的杀伤链构成一次攻击。在DMZ区“关卡”处于动态变化的过程中, 攻击者若攻击堡垒主机, 其在T1时刻侦察上线平台为装载Windows操作系统的堡垒主机1, 如果攻击者在T2-T1的时间内不能完成对堡垒主机1的攻击链, 则T2时刻装载Linux操作系统的堡垒主机2在上线后, 攻击者重新对平台开始侦察, 打断攻击者原先的攻击链。同理, 攻击者如攻击Web服务器也面临同样问题。

平台动态防御从缩短攻击者可利用的时间和营造网络的不确定环境2个方面来达成防御目的, 因此在平台动态防御策略的制定上, 应从迁移时间和迁移次序2个方面来考虑。迁移时间对应每一平台的上线暴露时间, 平台上线的时间越短, 越能保证安全, 但是平台在进行迁移时, 需要进行大量的同步和准备工作, 系统需要付出一定的开销, 同时对业务承载必然造成一定的影响, 因此在迁移时间的设定上, 应该科学合理。迁移次序是平台动态防御系统为攻击者造成“迷雾”的重要影响因素, 迁移次序如被攻击者所掌握, 则攻击者可以在攻击前做好准备, 在轮转到想要攻击的平台时, 在极短时间内完成攻击行动, 因此迁移次序应尽可能随机, 增强系统的不确定性, 使攻击者难以掌握迁移规律, 无法预测下一时刻出现何种平台, 也就无法展开攻击行动。

2 平台动态防御策略设计平台动态防御系统依赖于动态策略的制定, 在不同策略的影响下系统将呈现不同的防御效能。根据第1节中的分析, 制定平台动态防御策略需要从平台暴露时间和平台迁移规则2个方面进行考虑。在引入入侵检测报警后, 还需考虑驱动平台迁移的异常事件要素。本文设计3种动态防御策略, 其中, 成功检测后的事件驱动对应策略1, 仅考虑平台暴露时间条件对应策略2, 综合考虑入侵检测成功后用事件驱动平台迁移和漏检情况下固定时间间隔的平台迁移, 对应策略3。

策略1 基于事件驱动的随机平台选择策略。

参考文献[19]中响应式动态目标防御原理, 在平台动态防御系统建好后, 只有在IDS发现有异常行为时, 才触发平台状态迁移。此策略主要考虑平台动态防御系统如何在IDS告警情况下进行异常事件响应, 保证系统安全。采用随机迁移序列是为了使攻击者无法预测下一上线平台, 使其无法预先准备在特定时刻进行攻击。例如在Web服务器迁移时, 上线服务器在收到告警信息后立即进入到关断状态, 而在其他准备好的离线服务器中随机选择转入在线状态。此策略具有成本小、灵活响应等优点, 但依赖于IDS性能和技术原理。传统的数据库匹配IDS存在库中模型不全、更新不及时等问题, 漏检概率较高。先进的基于网络的IDS, 通过监控网络流量以检测恶意活动, 其运行原理是通过原始数据采集、数据预处理、特征提取等步骤[20], 对网络行为进行分析, 找出可能存在的攻击行为, 但其完成分析需要一定的时间, 尤其是在遭受新型攻击时, 很有可能晚报导致漏报情况发生。

策略2 固定时间间隔的随机平台选择策略。

参考文献[21]思路, 为每一类候选平台分配相等的暴露时间, 迁移次序为随机序列。例如在基于异构平台的应用热迁移技术中, 在线平台快到上线时限时, 与下一随机选择的平台共同约定在某一检查点进行迁移, 下一平台在到达检查点时限前需要同步上一平台上的操作, 在到达检查点时迅速完成状态迁移。此策略考虑到攻击者攻击具有一定的周期性, 在攻击者完成攻击链前进行跳变, 可打断攻击链路, 保证系统安全。如果攻击者已经展开攻击, 通过定时迁移, 仍能挽回一定的损失。此策略与IDS告警机制无关, 不依赖于IDS性能, 但若一味降低迁移时间, 尽管会增加系统安全性, 但会引起迁移频率的上升, 导致成本加速上升。而在无攻击情况下, 若仍不停迁移, 则会造成成本的浪费, 导致成本与收益不成正比。

策略3 基于事件驱动和定时迁移的平台动态防御策略。

根据上文分析, 设计结合策略1和策略2优点的策略:为每一平台设定上线的时限, 同时在发生异常事件时进行平台迁移, 其原理如图 2所示。此策略是考虑到弥补策略1完全依赖于IDS准确度的问题, 以及策略2成本与收益不成比例的缺陷。从安全性方面考虑, 策略3可减少IDS发生漏报时的系统损失, 同时在平台固定暴露时间时, 通过IDS告警后主动迁移, 也可保证系统安全。从成本方面考虑, 与IDS告警机制相结合后, 定时迁移时限不用要求太短, 平台迁移次数与保证同类安全性的单一主动迁移策略相比, 成本应较低。但从在技术应用方面考虑, 需要其他离线平台都保持待命状态, 以备随时迁移, 系统性能要求较高。此外, 在相同时间内可能存在迁移次数较前2个策略多的情况, 因此付出的系统开销和负面影响会较大。

|

Download:

|

| 图 2 策略3工作原理示意图 | |

为有效度量平台动态防御系统在不同策略下的防御效能, 本文建立相应的指标体系。考虑平台动态防御的时限特点、IDS性能、攻防零和博弈、状态迁移时的系统开销以及网络动态变化对业务承载的影响等因素, 选取平台暴露时间Δtij(k)、IDS漏报率rmp、资源重要程度Cri(Criticality)、防御时间td、系统沦陷时间ta、防御收益DR、系统损失SD、攻击面转移成本ASSC、负面影响成本NC、防御费效比Ul作为评估指标要素。

定义1 (平台暴露时间Δtij(k)) 指第i类第j个平台第k次在线提供服务的时间。平台按照功能作用不同, 可分为堡垒主机类平台、Web服务器类平台等, 用不同的i值代指某一类平台。每一类平台中又有多个异构的候选平台, 用不同的j值为平台进行编号, 其中, i, j∈N+。由于平台迁移受到各种驱动因素的影响, 每一平台上线之后, 其暴露时间不为固定值, 因此以k值标定Δtij在某次上线后提供服务的时间。

定义2 (IDS漏报率rmp) 指IDS因为自身性能不同以及攻击者具备隐藏自身痕迹的能力, IDS存在漏报的可能, 用rmp表示IDS的准确度。

定义3 (资源重要程度Cri) 指第i类平台所具有的重要程度, 网络中不同功能的平台对网络的贡献程度不同, 贡献程度越高, Cri值越大。

定义4 (防御成功时间td) 指防御方阻止攻击者进入系统, 保证系统安全的时间。

定义5 (系统沦陷时间ta) 指攻击者开始攻击后, 开始控制系统的时间。

定义6 (防御收益DR) 指防御方使用平台动态防御技术阻止攻击行为收获系统安全价值, 本文认为DR与Cri和td有关, 防御目标的Cri越高, 防御方防御时间越长, DR越大, 则防御收益的计算公式为:DR=Cri×td。

定义7 (系统损失SD) 指攻击方开始进入系统后, 造成的防御方损失。本文认为攻防双方是零和关系, 因此考虑SD同样与Cri和ta有关, 攻击者攻击的目标Cri越高, 控制时间越长, 造成的SD越大, 则系统损失的计算公式为:SD=Cri×ta。防御收益DR与系统损失SD关系如图 3所示。

|

Download:

|

| 图 3 平台动态防御中防御收益与系统损失 | |

定义8

(攻击面转移成本ASSC) 指平台迁移时需要付出的系统开销, 其大小和平台间的相似度有关, 相似度越小, 意味着迁移前需要做的准备工作越多, 转移成本也就越高, 例如一个平台运行的是Windows 7操作系统, 其业务向Windows 10操作系统上迁移, 所付出的系统开销要小于向Linux操作系统上迁移, 因为Windows操作系统版本间相似度大, 而与Linux操作系统相似度小。用CTi表示第i类平台的转移成本矩阵, 则

定义9

(负面影响成本NC) 指平台发生迁移时带来的工作或服务质量下降, 迁移越频繁, 质量下滑越明显, 负面影响成本也就越大。在本文中, 迁移频率与Δtij的取值有关, Δtij取值越小, 单位时间内迁移次数越多, 反映迁移频率越高, 负面影响成本越大, 而迁移频率与单位时间内的Δtij呈现反比关系, 由此可得NC与Δtij呈反比关系。每次每个平台的暴露时间都不尽相同, 用Δtij(k)表示第i类第j个平台第k次在线提供服务的时间(暴露时间), 总的负面影响成本即与所有平台暴露时间倒数有关, 因此定义负面影响成本的计算公式为:

定义10

(防御费效比Ul, l∈N+) 指平台动态防御系统在l策略下的防御总收益与总成本的比值, 由此可衡量收益与成本之间的关系。防御方总收益应为防御收益减去系统损失, 成本主要为转移成本和负面影响成本之和, 则防御费效比的计算公式为:

平台动态防御效能以费效比为体现, 求解步骤如下:

步骤1 根据在观测时间T内td和ta值, 依据定义6和定义7分别计算DR和SD, 其中, T=td+ta。

步骤2 根据定义9计算负面影响成本NC, 其中,

步骤3 根据定义8和具体的迁移序列计算攻击面转移成本ASSC。

步骤4 根据定义10计算防御费效比。

对防御费效比的求解考虑了攻防双方的零和博弈特性, 以及在平台动态迁移过程中对业务承载带来的负面影响, 同时根据实际迁移序列计算转移成本, 更加符合平台动态防御状态转移过程, 具有较好的准确性和适用性。

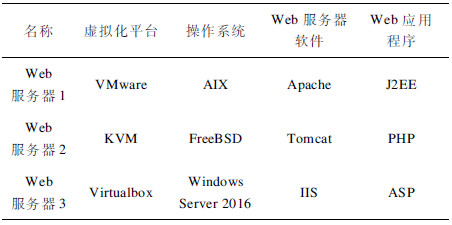

4 仿真结果与分析 4.1 仿真条件与参数设计以图 1面向DMZ区的平台动态防御网络为基础, 设计实验仿真环境。以攻击者取得DMZ区对内网的root权限作为攻击方胜利条件。搭建3种不同系统的堡垒主机平台, 堡垒主机H1装载Windows 7操作系统, 堡垒主机H2装载Linux操作系统, 堡垒主机H3装载Windows 10操作系统。搭建3种不同的Web服务器平台, 具体如表 1所示。

|

下载CSV 表 1 Web平台具体架构 |

设堡垒主机的重要程度Cr1=2, Web服务器的重要程度Cr2=1;根据仿真环境设置平台相似度, 设堡垒主机迁移成本

随机发起1次~10次攻击, 在rmp=0.3条件下的防御总收益、攻击面转移成本、负面影响成本和防御费效比分别如图 4~图 6所示。

|

Download:

|

| 图 4 3种策略防御总收益比较 | |

|

Download:

|

| 图 5 3种策略ASSC和NC比较 | |

|

Download:

|

| 图 6 3种策略防御费效比比较 | |

由图 4可知, 随着攻击次数(发生异常事件)的增多, 防御总收益整体呈现下降趋势, 策略1在攻击次数较小的情况下防御收益没有策略2高, 这是因为策略1依赖于IDS性能, 在攻击次数越少的情况下, 一旦IDS漏检, 则平台状态不迁移, 在单位时间内损失较大。随着攻击次数的增多, IDS能成功检测到的次数也越多, 平台迁移次数增多, 在单位时间内的损失越少, 防御总收益就越好。但是策略2与IDS没有联系, 因此随着攻击次数的增多, 其防御总收益呈稳步下降趋势, 在攻击趋于频繁的情况下, 其迁移次数会小于策略1的迁移次数, 此时防御总收益不如策略1。策略3结合了策略1和策略2的优势, 防御总收益始终较高且下降趋势平缓, 达到了确保系统处于较为安全稳定的目的。

由图 5可知, 随着异常事件的增多, 策略1和策略3的2个成本都呈现增长下降趋势, 而策略2成本保持不变。这是因为策略2迁移时间固定, 在单位时间内迁移频率一定, 不受事件驱动的影响, 因此与异常事件发生次数多少没有关系。策略1完全受异常事件发生次数的影响, 异常事件发生次数越多, 平台迁移次数越多, 转移成本和负面影响成本越大。策略3在异常事件次数发生较少时, 其成本与策略2接近, 表明策略3成本产生的主要因素为平台自主迁移, 随着异常事件增多, 策略3成本产生的主要因素转为受异常事件驱动, 成本开始上升。从数值上看, 策略3成本最高, 其次为策略2, 再次为策略1。由此可知, 策略3虽结合了策略1和策略2的优势, 防御总收益较高, 但安全性能提升的代价是需要付出相应的成本, 符合上文对策略3的分析。

由图 6可知, 随着异常事件的增多, 3种策略的费效比整体呈现下降趋势, 但策略3下降较为平稳, 且基本好于策略1和策略2, 验证了策略3能够结合策略1和策略2两者优势的结论。策略1只有在发生1次异常事件时的费效比较高, 这是因为另2个策略在没有异常事件或异常事件较小的情况下, 仍要保持不断迁移的状态, 付出成本的下限较高, 而策略1迁移次数远远小于策略2和策略3, 因此防御费效比极高, 但在异常事件发生频率高的情况下, 费效比会迅速下降, 最终趋于平稳。

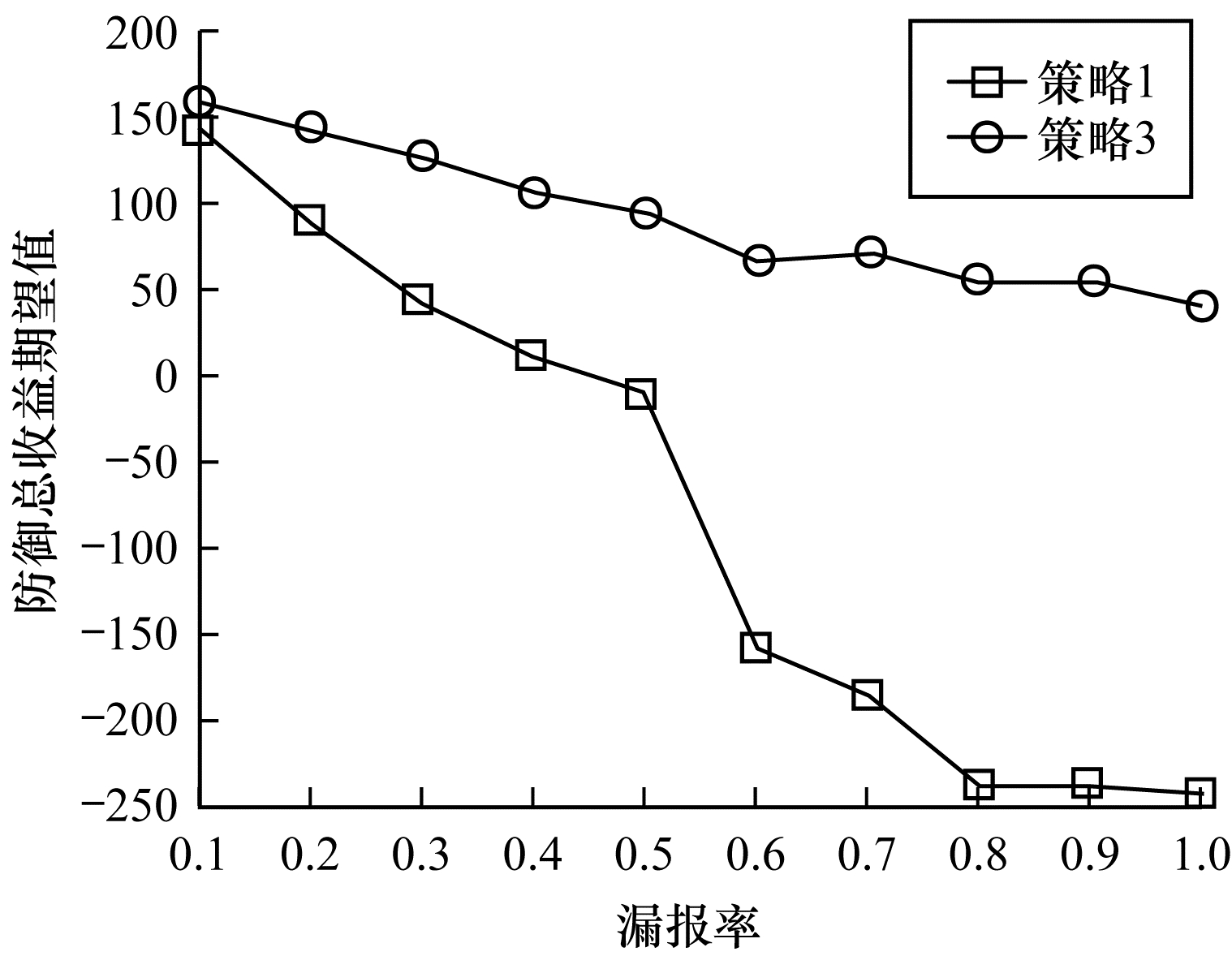

漏报率在[0.1, 1.0]范围内对策略1和策略3的防御总收益、攻击面转移成本、负面影响成本和防御费效比的仿真结果分别如图 7~图 9所示。

|

Download:

|

| 图 7 策略1和策略3随漏报率变化的防御总收益 | |

|

Download:

|

| 图 8 策略1和策略3随漏报率变化的ASSC和NC | |

|

Download:

|

| 图 9 策略1和策略3随漏报率变化的防御费效比 | |

由图 7可知, 随着漏报率的增大, 策略1和策略3的总收益整体呈现下降趋势, 但策略3明显好于策略1, 验证了策略3受漏报率影响较小的结论。同时还可以看出, 策略1依赖于IDS性能, 一旦漏报率超过50%, 防御收益为负值, 意味着系统被攻破的时间已经过半, 根本无法起到防御作用。而策略3在高漏报条件下, 防御收益始终为正值, 得益于其主动迁移因素, 使得系统能够挽回一定损失。

由图 8可知, 随着漏报率的增大, 策略1的转移成本和负面影响成本整体呈现下降趋势, 但策略3成本基本不变, 策略3的成本高于策略1。这是因为策略1的系统状态迁移仅受异常事件驱动, 在漏检率增高的情况下, 迁移次数越来越少, 所需转移成本也就越来越低。而对于策略3, 尽管漏检次数增多, 受事件驱动发生转移的次数减少, 但仍有固定频率的迁移, 因此成本有下限。对于负面影响成本, 根据前文分析, 其与迁移频率有直接关系, 因此同理可得策略1与策略3的负面影响成本变化与转移成本类似。

由图 9可知, 随着漏报率的增大, 策略1的防御费效比下降较为明显, 而策略3总体趋于下降, 但变化趋势十分平缓。策略1在漏报率高于0.5后防御收益为负, 因此影响防御费效比为负值, 下降十分明显。策略3因为收益与成本变化趋势基本同步, 所以防御费效比变化平稳, 且防御收益始终为正, 因此费效比始终为正且远远高于策略1。

5 结束语本文针对发生异常事件条件下的平台动态防御策略设计问题, 提出一种基于事件驱动和定时迁移的平台动态防御策略。通过分析平台动态防御原理, 设计3种平台动态防御策略来建立指标体系, 并给出效能分析方法。仿真实验结果表明, 该防御策略具有较高的防御费效比。下一步将改进仿真验证环境, 建立实际网络环境中的平台动态防御系统, 收集更为直观的数据, 并通过改进动态防御策略, 在提高防御收益的同时, 进一步降低成本。

| [1] |

刘兰, 任光明, 林军. SDN环境下的动态随机网络病毒传播模型及特性研究[J]. 计算机工程, 2018, 44(8): 179-183. (  0) 0)

|

| [2] |

JAJODIA S, GHOSH A K, SWARUP V, et al. Moving target defense——creating asymmetric uncertainty for cyber threats[M]. Berlin, Germany: Springer, 2011.

(  0) 0)

|

| [3] |

杨林, 于全. 动态赋能网络空间防御[M]. 北京: 人民邮电出版社, 2016.

(  0) 0)

|

| [4] |

谷允捷, 胡宇翔, 丁悦航, 等. 基于业务感知的随机地址跳变方法[J]. 计算机工程, 2018, 44(10): 28-33, 41. (  0) 0)

|

| [5] |

OKHRAVI H, COMELLA A, ROBINSON E, et al. Creating a cyber moving target for critical infrastructure applications using platform diversity[J]. International Journal of Critical Infrastructure Protection, 2012, 3(1): 30-39. (  0) 0)

|

| [6] |

WEI Peng, LI Feng, HUANG C T, et al.A moving-target defense strategy for cloud-based services with heterogeneous and dynamic attack surfaces[C]//Proceedings of 2014 IEEE International Conference on Communications.Washington D.C., USA: IEEE Press, 2014: 804-809.

(  0) 0)

|

| [7] |

HUANG Y, GHOSH A K. Introducing diversity and uncertainty to create moving attack surfaces for Web services[M]. Berlin, Germany: Springer, 2011.

(  0) 0)

|

| [8] |

BANGALORE A K, SOOD A K.Securing Web servers using self cleansing intrusion tolerance[C]//Proceedings of DEPEND'09.Washington D.C., USA: IEEE Press, 2009: 60-65.

(  0) 0)

|

| [9] |

赵鑫. 跳变信息服务系统研究[J]. 软件, 2018, 39(3): 204-208. DOI:10.3969/j.issn.1003-6970.2018.03.044 (  0) 0)

|

| [10] |

刘江, 张红旗, 刘艺. 基于不完全信息动态博弈的动态目标防御最优策略选取研究[J]. 电子学报, 2018, 46(1): 82-89. DOI:10.3969/j.issn.0372-2112.2018.01.012 (  0) 0)

|

| [11] |

刘丹军, 蔡桂林, 王宝生. AMTD:一种适应性动态目标防御方法[J]. 网络与信息安全学报, 2018, 4(1): 1-12. (  0) 0)

|

| [12] |

顾泽宇, 张兴明, 林森杰. 基于安全策略的负载感知动态调度机制[J]. 计算机应用, 2017, 37(11): 3304-3310. (  0) 0)

|

| [13] |

雷程, 马多贺, 张红旗, 等. 基于网络攻击面自适应转换的动态目标防御技术[J]. 计算机学报, 2018, 41(5): 1109-1131. (  0) 0)

|

| [14] |

刘江, 张红旗, 杨英杰, 等. 基于主机安全状态迁移模型的动态网络防御有效性评估[J]. 电子与信息学报, 2017, 39(3): 509-517. (  0) 0)

|

| [15] |

OKHRAVI H, RIOADAN J, CARTER K.Quantitative evaluation of dynamic platform techniques as a defensive mechanism[C]//Proceedings of the 17th International Symposium on Recent Advances in Intrusion Detection.Berlin, Germany: Springer, 2014: 405-425.

(  0) 0)

|

| [16] |

HONG J B, KIM D S. Assessing the effectiveness of moving target defenses using security models[J]. IEEE Transactions on Dependable and Secure Computing, 2016, 13(2): 163-177. DOI:10.1109/TDSC.2015.2443790 (  0) 0)

|

| [17] |

SHEYNE R O, HAINES J, JHA S, et al.Automated generation and analysis of attack graphs[C]//Proceedings of IEEE Symposium on Security and Privacy.Washington D.C., USA: IEEE Press, 2002: 273-284.

(  0) 0)

|

| [18] |

OKHRAVI H, RABE M, MAYBERR Y T, et al.Survey of cyber moving target techniques[D].Lexington, USA: Massachusetts Institute of Technology Lexington Lincoln Laboratory, 2013.

(  0) 0)

|

| [19] |

CAI Gulin, WANG Baosheng, HU Wei, et al. Moving target defense:state of the art and characteristics[J]. Frontiers of Information Technology and Electronic Engineering, 2016, 17(11): 1122-1153. DOI:10.1631/FITEE.1601321 (  0) 0)

|

| [20] |

刘海燕, 张钰, 毕建权, 等. 基于分布式及协同式网络入侵检测技术综述[J]. 计算机工程与应用, 2018, 54(8): 1-20. (  0) 0)

|

| [21] |

NITRD Subcommittee.National cyber leap year summit 2009 co-chairs' report[EB/OL].[2018-12-21].https://www.nitrd.gov/nitrdgroups/index.php?title=Category:National_Cyber_Leap_Year_Summit_2009.

(  0) 0)

|

2019, Vol. 45

2019, Vol. 45

,

,